Sicherheit

Sicherheit

https://dernachdenker.at/computertipps/Datensicherheit.htm#top

Die Notwendigkeit von Sicherheitsmaßnahmen ist heute wohl selbstverständlich.

Nachfolgend schreibe ich einige Gedanken nieder. Das ist aber kein

komplettes umfassendes Sicherheitssystem.

Auch die Reihenfolge sagt nichts aus über die Wichtigkeit der Maßnahmen.

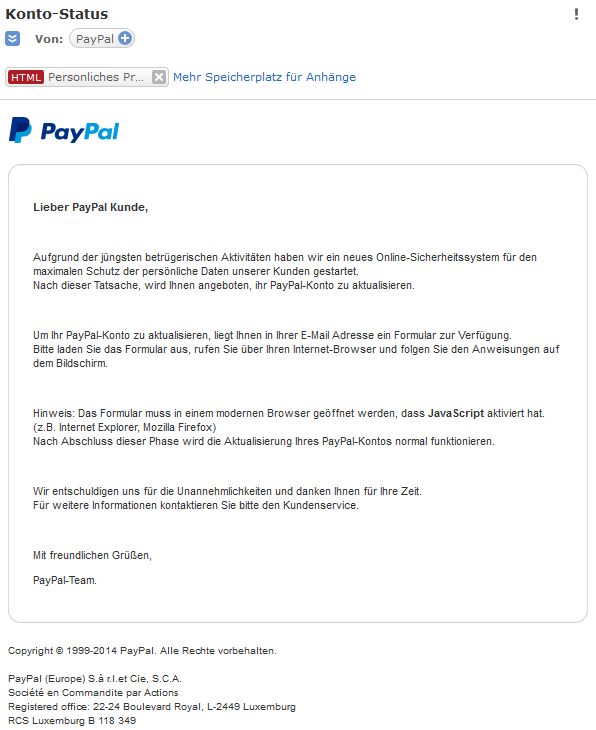

Phishing

Phising ist ein Kunstwort für das „Fischen“ nach sensiblen Daten wie Benutzerkennungen und Passwörtern.

NIEMALS AUF EINEM UNGEFRAGT ZUGESENDETEN FORMULAR EINLOGGEN !

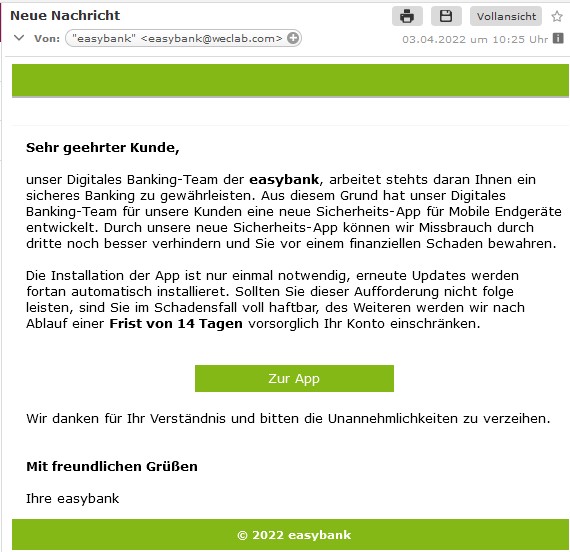

NIEMALS EINE APP VON EINER UNGEFRAGT ERHALTENEN EMAIL HERUNTERLADEN !

NIEMALS EINE APP VON EINER UNGEFRAGT ERHALTENEN EMAIL HERUNTERLADEN !

Soziale Netzwerke

Es hat sich mittlerweile herumgesprochen, dass die Verwendung von sozialen Netzwerken (Facebook, Twitter...) einer besonderen Sorgfalt bedarf. Stichwort: „Das Internet vergisst nie...“.Da hilft nur eines: vorher überlegen, ob man was reinschreibt oder hochlädt...

Verschlüsselung

Eine einfache Verschlüsselungssoftware ist hier beschrieben:Passwörter

Mit der Menge der Passwörter, Zugangscodes, PIN und TAN steigt der Leichtsinn zu einfache Buchstabenkombinationen zu wählen, Codes entweder auf einem Zettel oder auf einer unverschlüsselten Datei aufzubewahren.Auch ist es weitverbreitet ein Passwort mehrfach zu verwenden.

In der Regel kann man Passwörter von websites, die von untergeordneter Bedeutung sind durchaus mehrfach verwenden. Es sollte aber kein Nachteil entstehen, wenn das Passwort bekannt wird.

Passwörter automatisch zu speichern ist zwar bequem, sollte aber bei wichtigen (z.B. mit finanziellen Auswirkungen verknüpften Daten) nicht gehandhabt werden.

Passwörter mit x Stellen und kombiniert mit Sonderzeichen und Ziffern auswendig zu lernen geht aber auch nicht.

Auch muss bedacht werden, dass es Software gibt, die jeden Tastenanschlag nachvollziehen kann.

Die einzige vernünftige Lösung ist es, einen verschlüsselten externen Datenträger für die Speicherung der Passwörter zu verwenden. Die Passwörter sollten nicht nur verschlüsselt, sondern in unverdächtige Dateien verpackt werden. Das Passwort kann dann mittels Cut&Paste eingefügt werden.

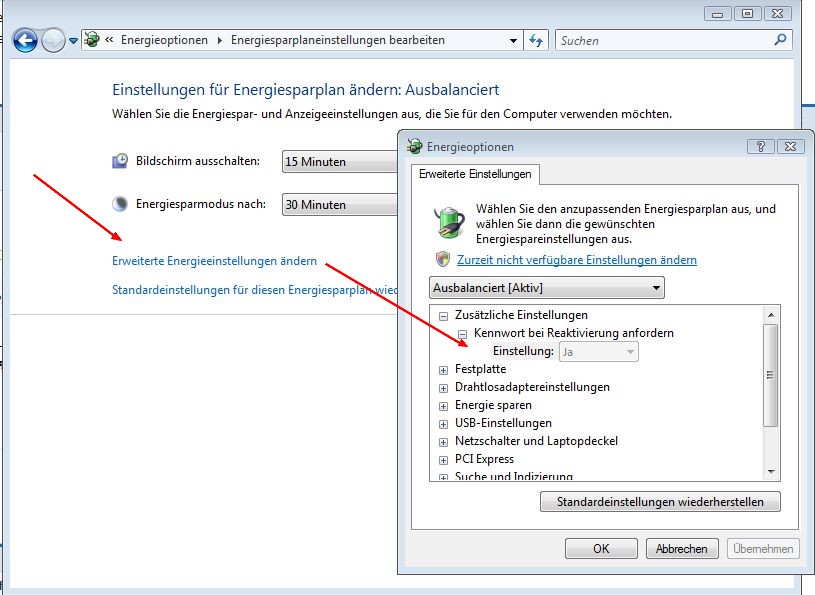

Passwort nach Ruhestellung

Damit unbefugte (z.B. im Büro) nicht auf den PC zugreifen können, ist es sinnvoll, eine Passwortabfrage einzurichten, wenn der Ruhezustand beendet wird.Das geht so:

Systemsteuerung ⇒ Energieoptionen ⇒ Energiesparmodus ändern ⇒ Energiesparplaneinstellungen ändern ⇒ Erweiterte Energieeinstellungen ändern ⇒ Kennwort bei Reaktivierung anfordern: Ja

Bankdaten

Es versteht sich von selbst, dass man mit Bankdaten besonders sorgfältig umgehen soll.Ein weit verbreiteter Fehler ist es, Kontobewegungen mit dem Mobiltelefon zu veranlassen und auch die PIN-codes über dasselbe Gerät einzugeben.

Es sollte prinzipiell nur auf zwei getrennten Geräten Bankgeschäfte abgewickelt werden. Am PC vorgenommene Überweisungen werden mit einem über das Handy erhaltenen PIN bestätigt. Das ist gut so.

Wenn man allerdings die Überweisung mit dem Handy aufgibt und mit demselben Gerät auch die SMS mit dem PIN erhält, kann mit spezieller Software der PIN und auch die Kontonummer ausgelesen werden. Hochgefährlich!

Partition erstellen und sichern

Eine wichtige Maßnahme ist das Trennen von Programmdateien und Daten. Mehr ist hier beschrieben:Image erstellen

Hat man das Betriebssystem und alle Programme sorgfältig getrennt, sollte man unbedingt ein Image von dieser Partition ziehen. Was das ist und wie man das macht steht hier:Internet Security Suites

Dem Schutz vor Viren und Trojanern dienen folgende Programme:Löschen von Daten

Das Löschen von Daten ist nicht so einfach, wie es scheint. Mit dem Befehl „Löschen“; wird generell nur der Platz auf dem die Datei gespeichert ist, zum Überschreiben frei gegeben.Daraus folgt, dass man bevor man ein Speichermedium aus der Hand gibt (egal ob Verkauf oder Entsorgung) die Daten überschreiben soll. Dabei genügt einfaches Überschreiben nicht! Es gibt Spezialprogramme, die alles mehrere Tausend Male überschreiben.

Auch die physische Zerstörung einer Festplatte reicht nicht aus. Gegen gutes Geld können Spezialfirmen scheinbar wirklich unbrauchbaren Speichermedien tatsächlich noch Daten entlocken.

Eine gute Beschreibung zu diesem Thema liefert eine offizielle deutsche Website:

TIPPS

TIPPS

Diese Website wurde nach bestem Wissen zusammengestellt,

dennoch erfolgt die Benutzung auf eigenes Risiko des Benutzers.

Verlinkte Seiten werden nicht überwacht.

Diese Website wurde nach bestem Wissen zusammengestellt,

dennoch erfolgt die Benutzung auf eigenes Risiko des Benutzers.

Verlinkte Seiten werden nicht überwacht.

Der Lesbarkeit willen sind die Seiten nicht gegendert. Gendern hilft den Frauen nichts - gleicher Lohn wäre sinnvoller.

Wünsche, Anregungen, Kritiken oder einfach Kommentare an

DER NACHDENKER